Wie sicher ist Ihre mobile Infrastruktur?

Heutzutage ist alles vernetzt und mobile Endgeräte ermöglichen uns den Zugriff auf verschiedenste Daten – egal, wo wir gerade sind. Für Unternehmen ist diese Entwicklung ein großer Vorteil, da sie hohes Effizienzpotenzial birgt. Mithilfe von Tablets und Smartphones müssen Mitarbeiter nicht mehr warten, bis sie im Büro sind, um ihre Aufgaben zu erledigen.

Je mehr mobile Geräte sich im Unternehmensnetzwerk befinden, desto schwieriger wird es für Verantwortliche, den Überblick darüber zu behalten, wer genau auf unternehmensinterne Daten zugreifen kann. Ist dieser Überblick verloren, kann die mobile Infrastruktur zu einer erheblichen Sicherheitslücke werden. In diesem Beitrag erfahren Sie, was eine mobile Infrastruktur ausmacht und warum es so wichtig ist, dass diese die Sicherheit Ihrer Daten gewährleisten kann.

Was macht eine gute mobile Infrastruktur aus?

Eine gute mobile Infrastruktur ermöglicht es Ihren Mitarbeitern, flexibel und ortsunabhängig ihrer Arbeit nachzugehen und verhindert gleichzeitig den Zugriff durch unautorisierte Dritte. Ich empfehle Ihnen, sich vor der Einführung der mobilen Infrastruktur zu überlegen, wer eigentlich unter welchen Voraussetzungen Zugriff auf welche Daten haben soll (beispielsweise gibt es Systeme, die allgemein über das Internet oder nur per VPN zugänglich sind). So lassen sich Sicherheitslücken vermeiden. Auch die Frage, welche Apps auf den Mobilgeräten des Unternehmens installiert werden dürfen und welche ein Sicherheitsrisiko darstellen, ist eine Überlegung wert.

Aus welchen Komponenten besteht eine mobile Infrastruktur?

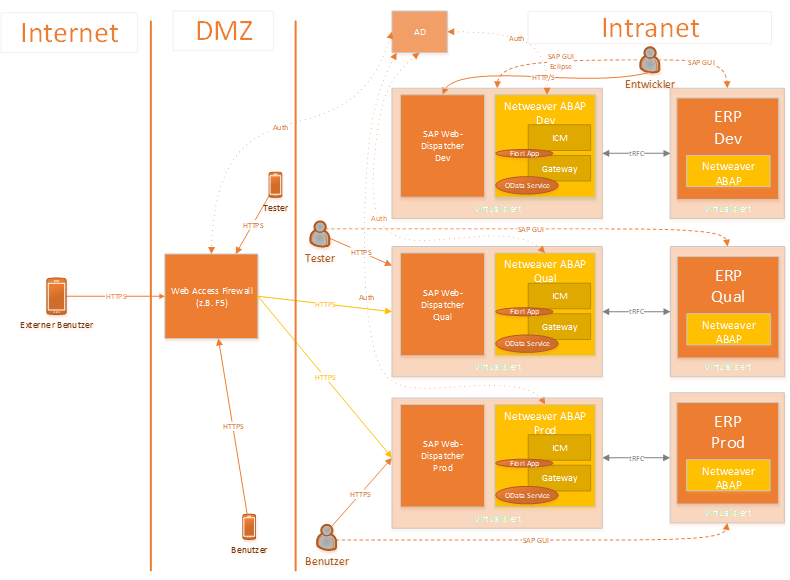

Die mobile Infrastruktur setzt sich unter anderem aus dem Backend und dem Frontend zusammen. Das Backend beschäftigt sich dabei mit der Datenverarbeitung im Hintergrund, während das Frontend als Präsentationsebene den Teil darstellt, den der Anwender sieht. Das Frontend mobiler SAP Apps wird beispielsweise mit dem Design-Konzept Fiori umgesetzt.

Da beiden Komponenten verschiedene Aufgaben zukommen, ist es wichtig, dass sie separat bereitgestellt werden.

Der Web Dispatcher

Wie Sie der Abbildung entnehmen können, ist der SAP Web Dispatcher ebenfalls Teil der mobilen Infrastruktur. Er stellt die Verbindung zwischen dem Internet und dem SAP-System (in Abbildung 1 „Intranet“) dar. Dabei dient er mobilen Geräten als Einstiegspunkt, der deren Anfrage entweder annehmen oder ablehnen kann – je nachdem, ob der Zugriff erlaubt oder nicht erlaubt ist. Der Web Dispatcher sorgt damit auch für eine gleichmäßige Serverauslastung.

Die Web Access Firewall

Wie die buchstäbliche Mauer steht die Web Access Firewall zwischen dem Inneren Teil der Infrastruktur, den es zu schützen gilt, und dem Äußeren, vor dem geschützt werden soll. Aufgabe der Firewall ist es, den Datenverkehr zwischen diesen beiden Bereichen zu kontrollieren und zu sichern, um zu verhindern, dass schädigende Einflüsse von außen (z. B. in Form von Hackern) auf das Innere einwirken.

Die Firewall befindet sich in der DMZ, der demilitarisierten Zone, quasi einer „Pufferzone“. Hier wird entschieden, welche Daten in das System eingespeist werden dürfen und welche nicht.

Ein VPN-Client

Um auch außerhalb des Unternehmens auf relevante Daten zugreifen zu können, können Ihre Mitarbeiter VPN-Clients auf ihren Mobilgeräten installieren. Diese ermöglichen es ihnen, sich auch von unterwegs in das Unternehmensnetz einzuwählen und so zu agieren, als wären sie tatsächlich vor Ort.

Single Sign-On (SSO) über Active Directory

Single Sign-On ermöglicht es Ihren Mitarbeitern, sich durch einen einzigen Authentifizierungsschritt Zugang zu Apps und Unternehmensdaten zu verschaffen. So müssen sich Nutzer einmalig dem gesamten System gegenüber authentifizieren und nicht bei jeder Anwendung eine neue Benutzerkennung und ein neues Passwort wählen. Die Authentifizierung erfolgt z.B. über ein Security-Token, also eine Hardwarekomponente wie z.B. ein Smartphone. So wird der Nutzer bei der Anmeldung beispielsweise aufgefordert, einen eigens dafür generierten Code einzugeben, der ihm vorher an sein Smartphone geschickt wurde.

Eine andere Möglichkeit ist die Verwendung von SAML2.0 (Security Assertion Markup Language). Dabei meldet sich der Nutzer einmal bei einem Identity Provider an, der ihm ein Token zurückliefert. Dieses ermöglicht ihm dann die Anmeldung in anderen Systemen und Anwendungen. Um Netzwerk-Ressourcen wie Zugriffsberechtigungen und Nutzungsrechte für Anwendungen zu verwalten, können Sie z.B. Active Directory (AD) verwenden. AD ist ein Verzeichnisdienst für Windows Server, gegen den sich der Anwender authentifiziert. Im Gegenzug erhält er auch hier ein Token, mit dem er sich auch an anderen Anwendungen authentifizieren kann.

Geräteverwaltung mithilfe eines Enterprise Mobility Managements erleichtern

Bei der steigenden Zahl der Mobilgeräte in Unternehmen ist es für Einzelpersonen schwierig, diese manuell einzurichten und zu verwalten. Fehler sind bei einem solchen Aufwand keine Seltenheit und können gravierende Auswirkungen auf die Sicherheit der Unternehmensdaten haben.

Eine Enterprise Mobility Management (EMM) Software kann hier Abhilfe schaffen. Diese bündelt sämtliche Verwaltungsaufgaben zentral in einer Anwendung und automatisiert einige davon (z.B. das Ausführen von Updates). Damit tragen EMM Softwares nicht nur zu einer Entlastung des IT-Teams, sondern auch zu mehr Sicherheit der unternehmensinternen Daten bei.

Fazit

Eine mobile Infrastruktur kann die Arbeitsabläufe in Ihrem Unternehmen also voranbringen, indem es Ihre Mitarbeiter befähigt, ihre Aufgaben zeitlich flexibel und ortsunabhängig zu erledigen. Bei unzureichender Kenntnis der Gefahren kann die mobile Infrastruktur aber auch eine nicht zu unterschätzende Sicherheitslücke darstellen. Aus diesem Grund sollten Sie Ihre mobile Infrastruktur in regelmäßigen Abständen auf etwaige Sicherheitslücken überprüfen oder überprüfen lassen.

Wir bieten Ihnen dazu einen Check Up an, bei dem wir Ihre Infrastruktur analysieren und die Ergebnisse anschließend im Rahmen eines Workshops mit Ihnen besprechen. Zuletzt geben wir Ihnen eine Einschätzung Ihrer mobilen Infrastruktur und möglicher Verbesserungsoptionen. Wenn Sie Fragen dazu haben, können Sie mich auch gerne persönlich ansprechen. Ich freue mich drauf!

2 Kommentare zu "Wie sicher ist Ihre mobile Infrastruktur?"

Welche Lösungen benötige ich in einer EMM-Suite?

Hallo Herr Beich,

welche Lösungen oder Bestandteile eines EMM Sie benötigen hängt natürlich in letzter Instanz von Ihrem Anwendungsfall ab, daher ist eine pauschale Antwort hier schwierig. Um einen Überblick über die Bestandteile zu bekommen, empfehle ich Ihnen unseren Beitrag zum Thema Enterprise Mobility Management oder unser E-Book zu diesem Thema. Sollten Sie über Ihr konkretes Szenario sprechen wollen, können wir uns hierzu natürlich auch gerne austauschen.

Viele Grüße,

Tobias Schießl