Mobile Infrastruktur und Security – Sind Ihre Daten auch unterwegs sicher?

Mobile Endgeräte im Berufsalltag zu verwenden, hat viele Vorteile. Es locken eine höhere Produktivität und Flexibilität in der Erledigung von Aufgaben, gleichzeitig bringt die Nutzung von Firmendaten außerhalb des gesicherten Firmennetzes auch Gefahren mit sich.

Diese Gefahren lassen sich aber minimieren, wenn einige Aspekte berücksichtigt werden.

- Nutzermanagement: Wer darf auf welche Daten wie zugreifen.

- Datenmanagement: Welche Daten dürfen von außerhalb aufgerufen werden?

- MDM – Mobile Device Management:

- Welche Apps dürfen auf den Endgeräten installiert werden?

- Rollout von Sicherheitsupdates

- AntiVirus Apps

- „Löschungen aus der Ferne“

Wann ist dieses Thema für Sie interessant?

- Sie denken darüber nach, Ihren Mitarbeitern auch die Möglichkeit einzuräumen, von unterwegs auf die Firmendaten zuzugreifen.

- Sie haben ein ungutes Gefühl, Ihre Daten auch „von außen“ zugänglich zu machen.

- Sie haben bereits einen Identity Provider im Einsatz, wissen aber nicht so recht, wie Sie Ihren Mitarbeitern die sichere Kommunikation ermöglichen können?

- Es ärgert Sie, dass Sie Effizienzpotentiale verschenken, da Ihre Mitarbeiter Ihre Aufgaben nicht vor Ort erledigen können, sondern erst wieder im Büro?

- Ihnen fehlt das grobe Verständnis wie die Verschlüsselung der Kommunikation überhaupt funktioniert?

Der Verschlüsselungsprozess in einfachen Worten erklärt

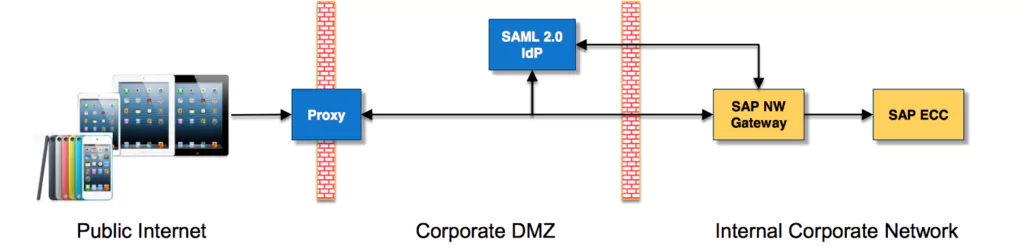

Zur sicheren Kommunikation zwischen mobilen Endgeräten und dem Backend wird das SAML2-Framework eingesetzt. Zusätzlich wird der Verbindung ein Identity Provider (IDP) zwischengeschaltet. Dieser verwaltet einen Zertifikatspool und ist für die korrekte Authentifizierung zuständig. Auf der High-Level-Ebene läuft der Prozess wie folgt ab:

High-Level-Vorgehensweise

- Der Mitarbeiter im Außendienst setzt eine Abfrage an den Server ab.

- Diese Anfrage kommt bei einem Proxy Server an, der diesen an das SAP Gateway weiterleitet.

- Das SAP Gateway nimmt diesen entgegen und erkennt, dass die Anfrage keine Autorisierung besitzt und leitet diese an den Identity Provider weiter.

- Dieser fordert nun wiederum das Endgerät des Außendienstmitarbeiters zur Authentifizierung auf.

- Das Gerät des Außendienstmitarbeiters sendet nun das installierte Zertifikat an den Identity Provider zurück.

- Wird das Zertifikat vom Identity Provider anerkannt, sendet er eine verschlüsselte Nachricht mit dem zu Beginn angeforderten Link zurück.

- Nun versucht das Gerät des Außendienstmitarbeiters erneut auf das Gateway zuzugreifen. Die Anfrage, die nun das SAML-Artefakt enthält, wird erneut vom Gateway zum Identity Provider umgelenkt, um das Artefakt zu validieren.

- Wird die Korrektheit des Artefakts vom Identity Provider bestätigt, wird eine ABAP Session erstellt und der sichere Datenaustausch kann beginnen.

Ich hoffe, ich konnte Ihnen den Prozess der Verschlüsselung ein wenig näher bringen und vielleicht ein Paar Ihrer Fragen klären. Vielleicht haben sich aber beim Lesen des Artikels auch ganz neue Fragen bei Ihnen aufgetan.

Wenn dies so ist, würde ich mich über einen Kommentar unter diesem Artikel freuen und werde natürlich versuchen, Ihre Fragen zu beantworten.

Vielleicht haben Sie auch bereits den obigen Prozess im Einsatz, dann freue ich mich über einen kurzen Kommentar über Ihre Erfahrungen. Haben Sie vielleicht schon verschiedene Identity Provider ausprobiert? Was waren Ihre Erfahrungen in Bezug auf die Arbeitsweise Ihrer Mitarbeiter oder auch von Ihnen selbst?